2026.01.15

セキュリティ対策評価制度とは?スケジュールや準備することを解説

2026年度から開始予定のセキュリティ対策評価制度について、その概要を十分に理解できていないと感じている経営者の方もいらっしゃるかもしれません。

本記事では経済産業省の発表をもとに、制度の内容や実施目的、スケジュールについて詳しく解説いたします。

さらに、企業が今から始めるべき準備のポイントについても説明していますので、ぜひ最後までご一読ください。

セキュリティ対策評価制度とは?

経済産業省が進めるセキュリティ対策評価制度とは、企業のセキュリティ対策レベルを客観的な評価指標によって可視化する制度です。

この制度によって、企業は自社の対策状況を第三者に示すことができ、取引先は相手のセキュリティ体制を確認できるようになります。

サプライチェーン全体でセキュリティ意識と対策水準を底上げすることが目的とされており、今、注目されています。

制度の内容

セキュリティ対策評価制度とは、企業が取引先に求める情報セキュリティ対策を、共通の基準で評価・確認する仕組みです。サプライチェーンのどこか一つでも対策が不十分な場合、取引先経由で情報漏えいや、サイバー攻撃のリスクが高まるため、全体の安全性確保が重要です。

セキュリティ対策評価制度では、組織の情報管理体制やリスク対策、従業員教育などを一定の基準に沿って確認し、対策レベル(★3や★4など)を客観的に示すことが可能です。

評価結果は新規取引先の選定や既存取引の見直しなどの判断材料として活用でき、企業は自社の対策状況を把握し改善につなげられます。これにより、取引先を含めたサプライチェーン全体の安全性向上が期待されています。

セキュリティ対策評価制度が整備される背景と目的

セキュリティ対策評価制度が整備される背景には、巧妙化するサイバー攻撃の増加、とりわけ下請け企業や委託先など、サプライチェーンのさまざまな取引先が攻撃の標的となるケースが増えています。

実際、セキュリティ事故は、取引先の中小企業が侵入経路となるケースも目立ち、サプライチェーンに潜む脆弱性が企業全体の重大なリスクとなっていました。また、テレワークの普及やクラウド利用の増加によって情報管理が複雑化し、従来の「自社だけを守る」対策では十分に対応できなくなっています。

こうした課題を受けて、企業間で共通の評価基準を用いてセキュリティ対策状況を可視化し、サプライチェーン全体のセキュリティレベルを底上げすることが本制度の主な目的です。これにより、企業同士の取引に安心感をもたらすだけでなく、セキュリティ事故の予防にも大きな効果が期待されています。

セキュリティ対策評価制度の今後のスケジュール

セキュリティ対策評価制度の今後のスケジュールについて、詳しく解説します。

2026年度中の運用開始予定

セキュリティ対策評価制度は、2025年12月現在ガイドラインの整備や評価基準の最終調整が進められており、2026年度中に本格的な運用開始が予定されています。

公開されているスケジュールでは、★3、★4レベルの運用開始予定日は、2026年下期(10月~3月)の想定です。またセキュリティ対策評価制度を活用している企業について、公表するとされています。

★5の開始時期は未定です。

中間取りまとめの公表状況

セキュリティ対策評価制度についての中間取りまとめが、2025年4月14日に公表されました。

中間取りまとめでは、制度の趣旨・目的、サプライチェーン全体で求められるセキュリティ対策の考え方、各企業の評価区分案(★3〜★5)などの方向性が示されました。これは制度設計の途中段階の取りまとめとして、制度の検討状況を社会に共有するためのもので、制度の最終案策定に向けて広く意見を募る基盤となっています。

なお、今後は中間取りまとめを踏まえ、制度の詳細な基準や評価方法の確定、実証事業などが進められる予定です。

セキュリティ対策評価制度の内容と評価基準

続いて、セキュリティ対策評価制度の内容と評価基準について解説します。

制度の対象とする組織

経済産業省の説明によれば、本制度はサプライチェーン企業を対象とし、とくにBtoB取引における受注者の参加を想定しています。業種・規模を問わず発注者と受注者の関係でセキュリティ対策の水準を可視化することを目的としています。

★3〜★5の評価区分

本制度は、★3、★4、★5の3段階で評価を行います。

★3

一般的なサイバー脅威に対処できる水準を目指します。

★4

内外への被害拡大防止・目的遂行のリスク低減によって取引先のデータやシステム保護に寄与する点や、サプライチェーンにおける自社の役割に適合したサプライチェーン強靭化策が講じられていることを水準として想定しています。

★5

より高度なサイバー攻撃への対応として、組織的なリスクマネジメントの実施状況などが評価対象となります。

★3、25項目 ★4、44項目のチェックリスト

制度の基準となる具体的な評価項目は、★3が25項目、★4が★3の項目に加えて、より高度な要求事項を含む計44項目と定義されています。

★3は基礎的な防御に焦点を当て、OSの更新やウイルス対策ソフトの導入、パスワード管理やログ管理、従業員教育など現場レベルで実施可能な技術的・運用的対策が中心です。

★4は★3の要件を前提に、組織的なガバナンスやサプライチェーン管理まで踏み込み、CISO(最高情報セキュリティ責任者)などによる責任体制の整備、委託先の監査・管理、インシデント対応訓練の実施など、ガバナンスと運用の両面での統制活動が求められます。

評価項目と要求事項の詳細

セキュリティ対策評価制度では、企業が満たすべき要求事項を「経営の責任」「サプライチェーンの防御」「IT基盤の防御」 の3領域に分け、★3・★4として詳細な評価項目を整理しています。

各レベルの要求事項は以下のとおりです。

| 要求事項 | 評価レベル | 詳細 |

|---|---|---|

| 経営の責任 | ★3 | ・最低限のリスク管理体制の整備 ・インシデント発生に備えた初動手順の整備 ・自社IT基盤や資産の現状把握 |

| 経営の責任 | ★4 | ・継続的改善を前提としたリスク管理体制構築 ・復旧手順の整備 ・脆弱性など最新状況の把握と反映 |

| サプライチェーンの防御 | ★3 | ・取引先等に課す最低限のルールの明確化 |

| サプライチェーンの防御 | ★4 | ・サプライチェーン全体の対策状況の把握 ・取引先との役割と責任分担の明確化 |

| IT基盤の防御 | ★3 | ・不正アクセス対策の基盤 ・端末・サーバー保護 |

| IT基盤の防御 | ★4 | ・高度な侵入リスク低減策 ・迅速な異常検知 |

セキュリティ対策評価制度が効果的と想定される業界など

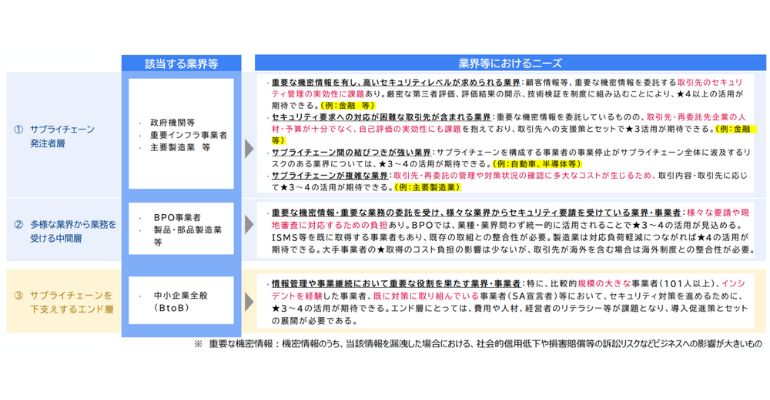

ここでは、セキュリティ対策評価制度の導入が効果的とされる業界として、下記の3つを紹介します。

- サプライチェーン発注者層

- 多様な業界から業務を受ける中間層

- サプライチェーンを下支えするエンド層

中間とりまとめでは、制度の導入効果が見込まれる分野として、サプライチェーンの実態を踏まえた分析が行われ、その結果、3つの区分に整理したうえで、計8業界が想定される対象業種として示されています。

サプライチェーン発注者層に該当するのは、以下の業種です。

- 政府機関等

- 重要 インフラ事業者

- 主要製造業など

中間層に該当するのは、以下のとおりです。

- BPO事業者

- 製品・部品製造業など

エンド層に該当するのは、下記になります。

- 中小企業全般(BtoB)

また、「業界ごとのニーズ」の記載内容から判断すると、★4相当の水準が基本的な到達目標として想定されていることが読み取れます。

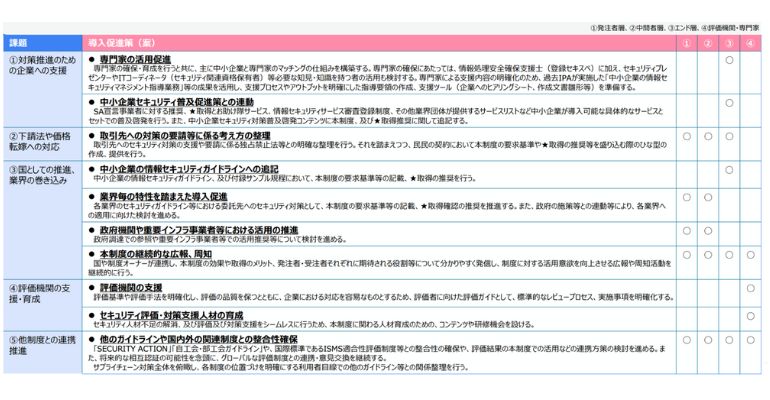

推進のための施策として、特に中小企業を主な対象とする10項目の支援内容が整理・提示されています。

企業が今すぐ始めるべき準備

セキュリティ対策評価制度の実施にともない、企業側が準備すべきことについて下記の5つを紹介します。

- 制度の概要と目的の理解

- 目指すべきレベルの明確化

- 社内セキュリティ対応状況の確認、整理

- ギャップ分析

- 評価基準への具体的な対応

制度の概要と目的の理解

まずは、経済産業省が公開している中間取りまとめや、制度の概要資料に目を通し、セキュリティ対策評価制度の概要と目的を理解することが大切です。

制度の重要性を経営層や関連部署が認識していないと、必要な予算の確保や全社的な協力体制を築けません。

結果として、情報システム部門だけが孤立して失敗するリスクを抱えることとなります。

サイバー攻撃対策だけでなく、あくまでも、サプライチェーン全体の信頼性確保が目的であるという点を意識してください。

目指すべきレベルの明確化

企業の担当者は、自社の事業内容や取引先との関係などにもとづき、セキュリティ対策評価制度において目指すべきレベルを明確化することが重要です。

目指すべきレベルが★3で十分なのか、それとも★4が必要なのかを決めます。

目指すレベルが明確になることで、それに対する対応策も見えてきます。

★4を目指す場合、外部監査費用やガバナンス体制の構築に大きなコストと時間がかかるため、早期の意思決定が不可欠です。

一方で、顧客から求められていないのに高すぎるレベルを目指すのは、投資対効果の観点から避けるべきといえます。

社内セキュリティ対応状況の確認、整理

目標が決まったら、現在社内で実施しているセキュリティ対策や運用方法、保有資産などを棚卸しましょう。

自社の状況を整理できなければ、効果的な対策につなげられません。

多くの企業では、すでにISMSやPマークの取得、あるいは社内独自のルール運用によって、評価項目の多くをクリアしている場合があります。

既存の資産を最大限に活用することが、効果的なセキュリティ対策につながります。

ギャップ分析

現状把握ができたら、公開されている評価項目と自社の現状を照らし合わせ、不足している項目を特定します。

不足項目を具体的に洗い出すことで、どのような部分の対策を実施すればよいのか、ロードマップが作成できるようになります。

たとえば、技術的な防御はできているが、ログの1年保管ができていない、委託先を監査するルールがないといった具体的な不足部分をリストアップしていきます。

評価基準への具体的な対応

ギャップ分析で明らかになった不足項目に対し、優先順位をつけて対策を実行していきます。

とくに注意すべきなのは、社内のセキュリティガバナンス、インシデント対応などの項目です。これらはツールを導入するだけでは解決せず、運用ルールを定着させるのに時間がかかるため、早期に着手する必要があります。

対策の例としてはCISOの任命、外部委託管理規定の作成、従業員への定期的なセキュリティ教育の実施などが挙げられます。

不足している知見やリソースについては、セキュリティベンダーの支援やマネージドサービスを活用するのがおすすめです。

まとめ

セキュリティ対策評価制度は、サプライチェーン全体でサイバー攻撃に対する対策を強化する狙いがあります。運用開始の時期は、2026年下期(10月~3月)が予定されています。

企業は、自社の立ち位置や取引先の要求に応じ、★3から★5のどのレベルを目指すか判断が必要となることが予想されます。

今後、セキュリティ対策評価制度に対応することで、既存取引の継続、新規案件の受注競争力を高める材料の一つとなる可能性があります。

まずは社内体制を整え、制度開始に向けて計画的な準備を始めてください。セキュリティ対策評価制度の対応を検討している企業は、ぜひ富士フイルムビジネスイノベーションにご相談ください。