リモートアクセス環境を

狙った攻撃と対策

サイバー攻撃に狙われやすい、リモートアクセス。

VPNに代わる新たなセキュリティーモデルとして

注目されているSASE(ZTNA)をご紹介します。

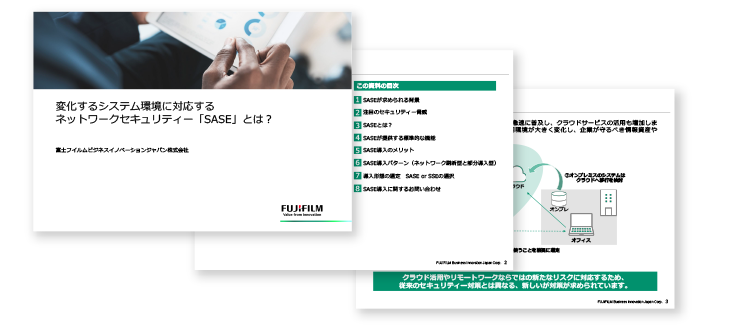

VPNの脆弱性を悪用した攻撃

リモートアクセス環境を狙った攻撃とは、VPN機器のファームウェアやリモートデスクトップの脆弱性を悪用した攻撃のことを指します。猛威をふるうランサムウェア被害の侵入経路として全体の70%以上を占めています。(R6年警察庁調査より)

手口

- VPN機器のファームウェアやリモートデスクトップの脆弱性を悪用してネットワークに不正にアクセス

- 侵入したネットワーク内でランサムウェア仕掛けてファイルを暗号化

なぜ狙われるのか

- 外部からの社内リソースへの正規のアクセス手段として未だに多くの組織がVPNを使っている実態がある

- VPN機器のファームウェアのアップデート作業まで運用が回っておらず、脆弱性を野放しにしてしまっている組織が多い

VPNを利用している企業はランサムウェアの脅威に対しての対策が必要です。

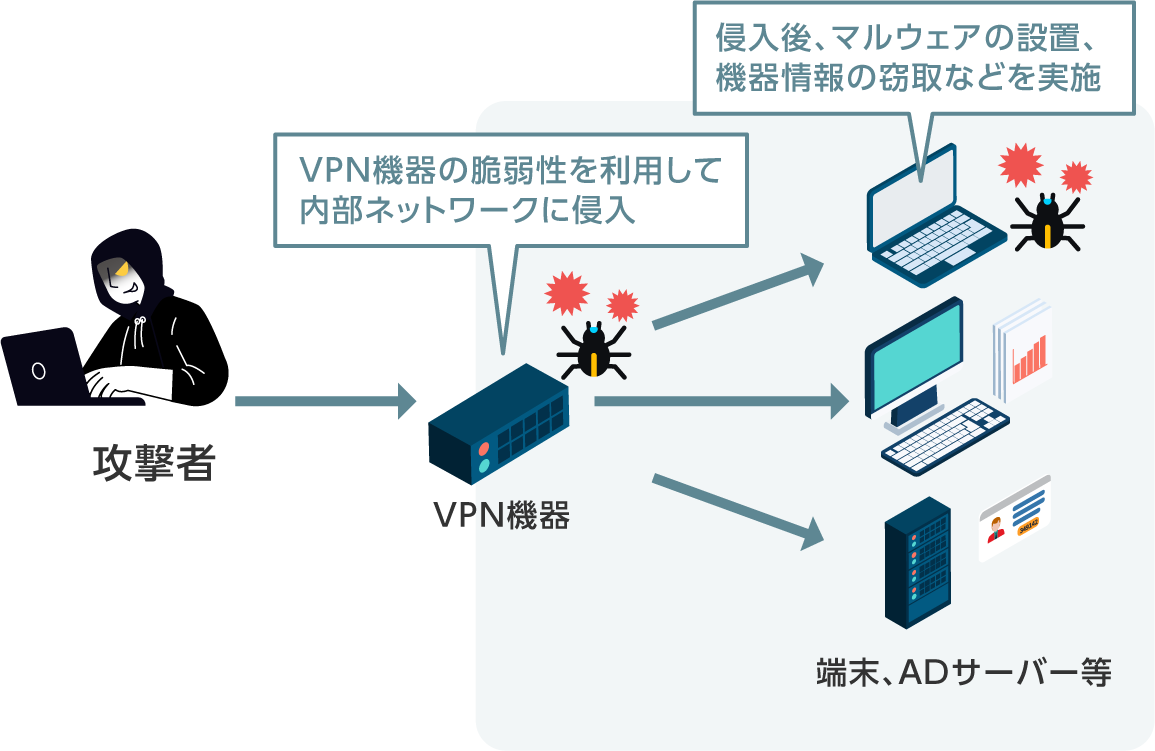

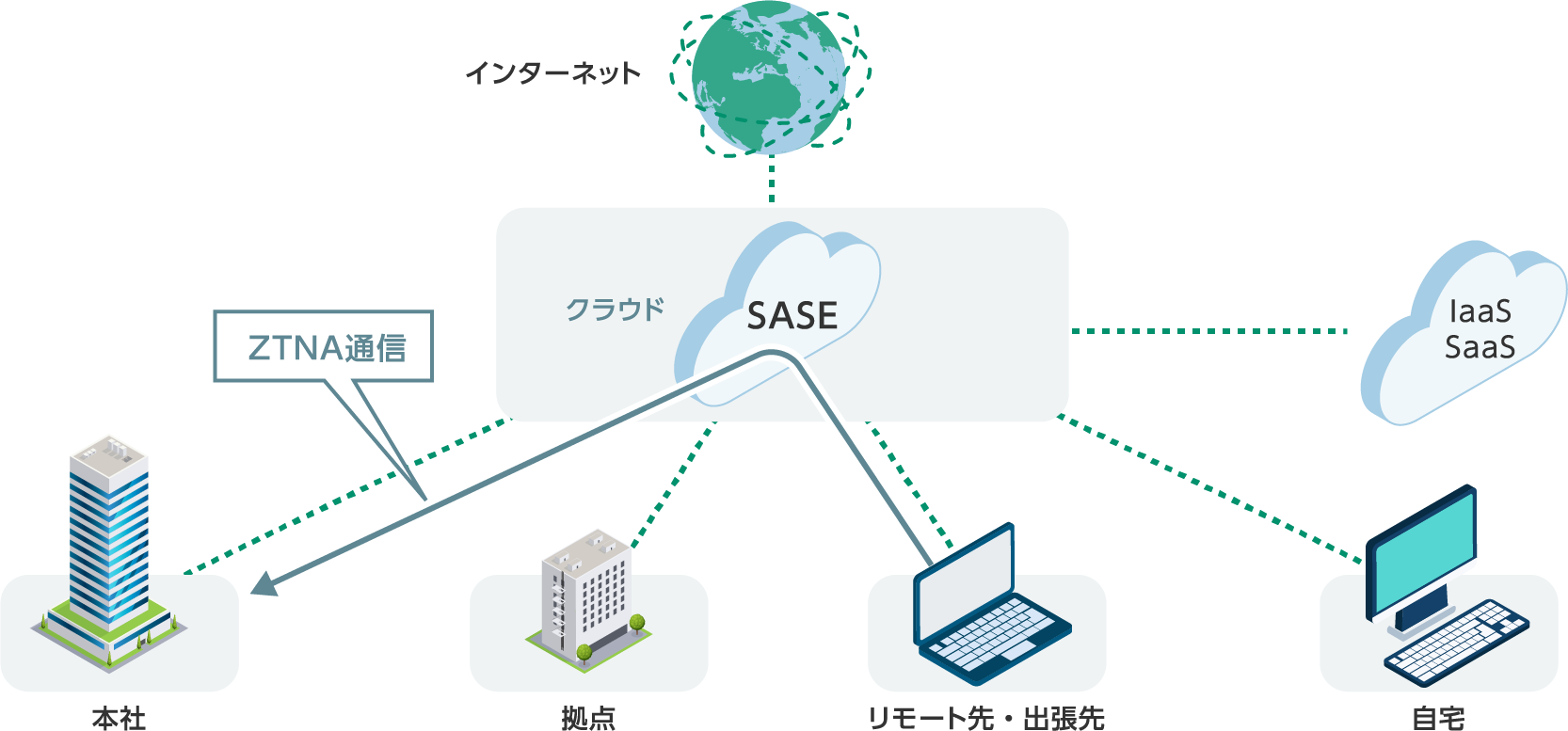

SASE(ZTNA)が実現する

安全なリモートアクセス

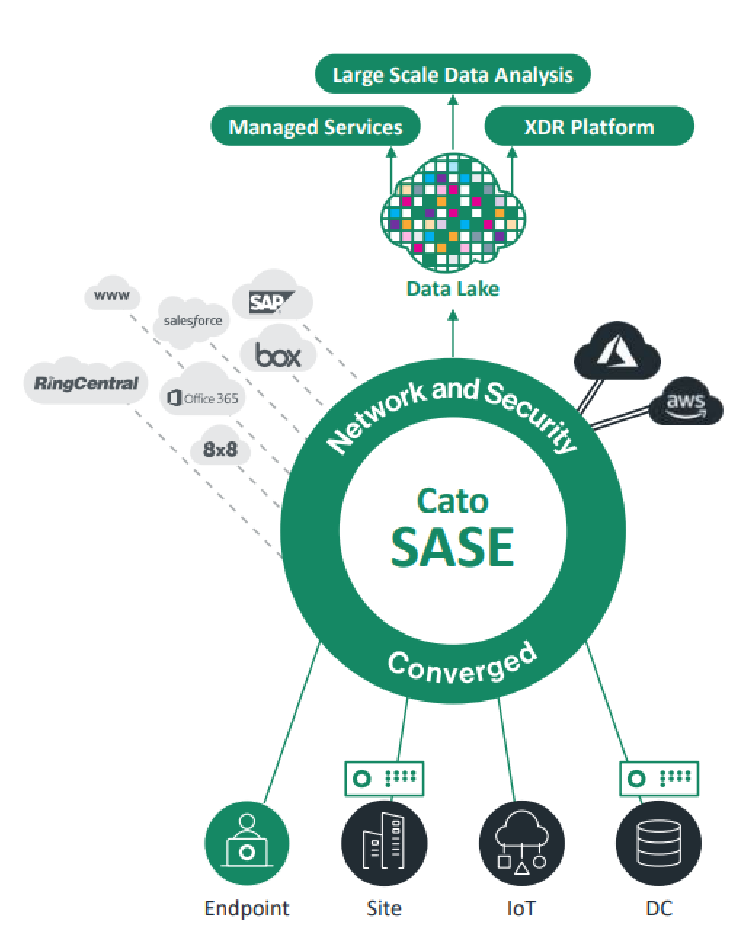

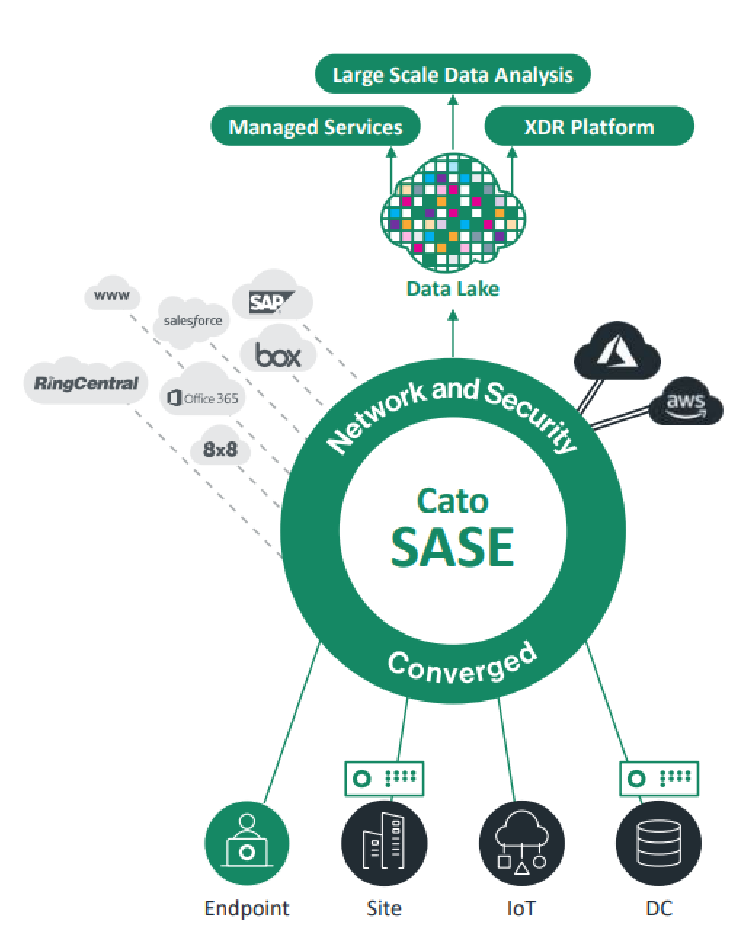

SASE型のネットワーク

SASEとは?

SASE(Secure Access Service Edge)は、通信とセキュリティーを統合する新しいソリューションです。専用のVPN機器を必要とせず、クラウドベースで柔軟かつ安全にアクセスを制御します。

ZTNAの役割

ZTNA(Zero Trust Network Access)はSASEの中核機能の一つで、従来のVPNとは異なるアプローチでアクセス制御をおこないます。そのアプローチは『信頼ゼロ』。アクセスリクエストごとにその正当性を検証します。

SASE(ZTNA)のメリットと効果

①セキュリティーの向上

ZTNAではネットワーク全体への広範なアクセスを許さず、必要最小限のリソースへのアクセスのみを許可します。外部攻撃や内部脅威への耐性が格段に向上します。

②快適な通信速度

従来のVPNでは、トラフィックの集中により通信速度が低下することが課題でした。SASEでは世界中に分散されたクラウドインフラを利用するため、どこにいても快適なアクセスを実現します。

③運用負担の少ないクラウドサービス

従来のVPN機器の運用では、機器の脆弱性をついた攻撃対策として管理者によるファームウエア更新作業が頻繁に必要でした。ファームウエア更新作業時は機器が再起動するため通信断が発生します。そのため夜間に実施しなければならないなどの手間も発生していました。SASE(ZTNA)は全てクラウドで提供されるため、ファームウェアの更新の手間から解放されます。

ゼロトラスト時代の新常識

クラウド型ネットワーク

セキュリティー

サービスSASEが

重要なデータを守ります!

クラウド型ネットワークセキュリティーサービスCATO SASE Cloud

(CATO Networks株式会社)

出典元:https://www.catonetworks.com/ja/platform/

-

- クラウド

- VPN機器の脆弱性対応から解放

-

- ZTNA

- セキュアなリモートアクセス、拠点間通信を実現

-

- CASB

- 使用しているクラウドサービスの可視化、

制御が可能

出典元:https://www.catonetworks.com/ja/platform/

こんな方におすすめ

- VPN機器の脆弱性対応の手間から解放されたい

- リモートから社内へのアクセス頻度が高い

- ネットワークの移行も検討している

関連情報

SASEのセミナーオンデマンド配信

SASEのお役立ち資料ダウンロード

SASEのお役立ちコラム

「リモートアクセス環境を狙った攻撃と対策」の関連ページ

資料をダウンロードする

資料をダウンロードする